信息安全系统设计基础课外之: 网络攻防技术实验 20155202 张旭

信息收集

一、 实验目的

该实验为验证性实验。

- 了解信息搜集的一般步骤

- 学会熟练使用ping命令

学会利用Nmap等工具进行信息搜集

二、 实验内容

- Ping探测

- Nmap扫描

探测总结

注:详细实验操作请参考实验室服务器上的参考资料。三、 实验步骤

- 本练习主机A、B为一组,C、D为一组,E、F为一组。实验角色说明如下:

- 实验主机 实验角色 系统环境

- A、C、E 扫描源/目标 Windows

- B、D、F 扫描源/目标 Linux

- 下面以主机A、B为例,说明实验步骤。

- 首先使用“快照X”恢复Windows系统环境。

此实验主机A可与B同时相互搜集对方信息,下面的步骤以主机A为例讲解。

1. ping探测

主机A开启命令行,对主机B进行ping探测,根据主机B的回复,可以确定主机A和主机B之间的连通情况,还可以根据回复数据包的TTL值对操作系统进行猜测。

回复数据包的TTL值: 操作系统 TTL字段值 Unix及类Unix 255 Windows NT/2K/03 128 Windows 95/98/ME 32 Linux Kernel 2.6.x 64

主机B操作系统可能为: Windows NT/2K/03 。

2. Nmap扫描

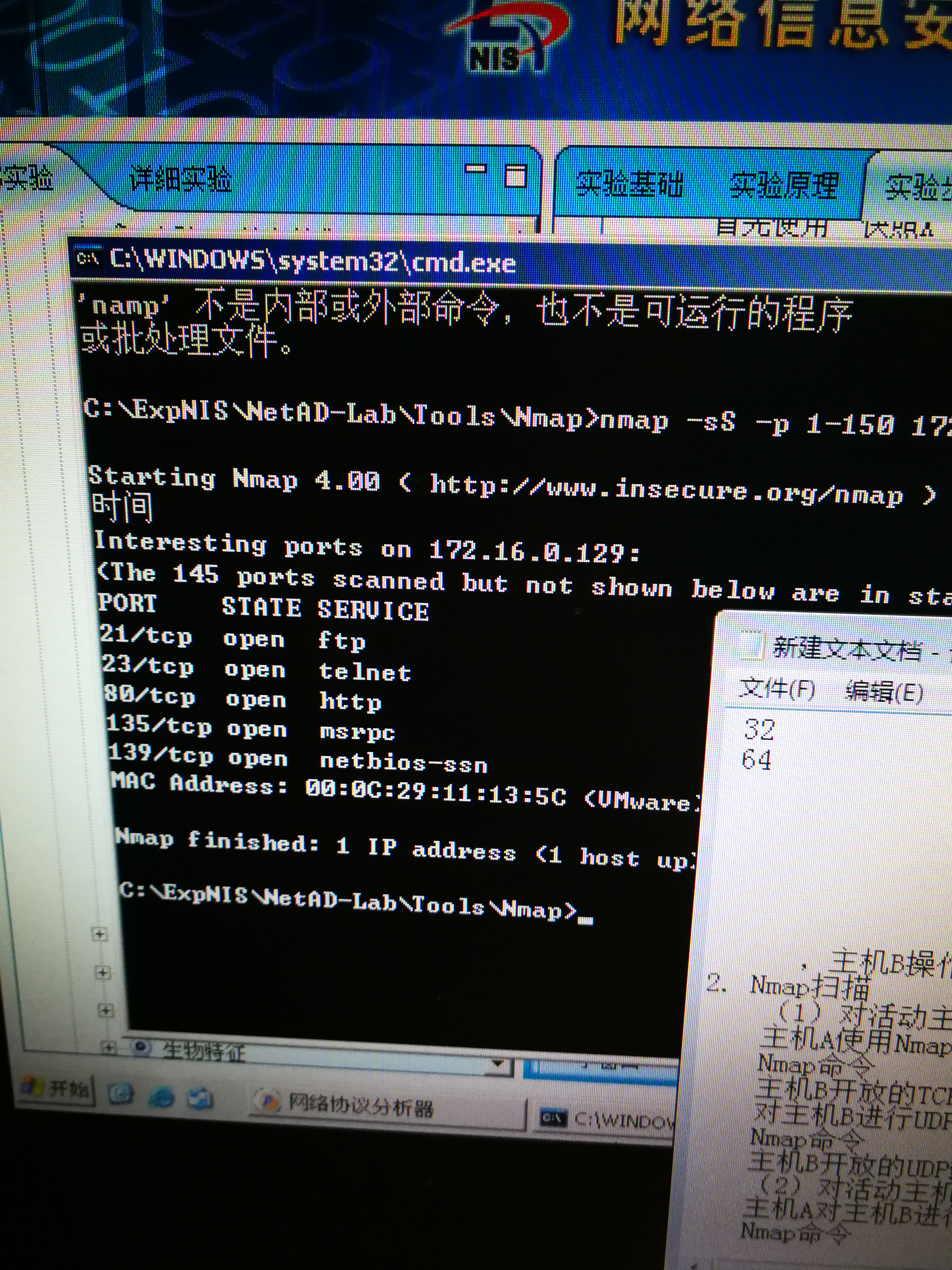

(1) 对活动主机进行端口扫描

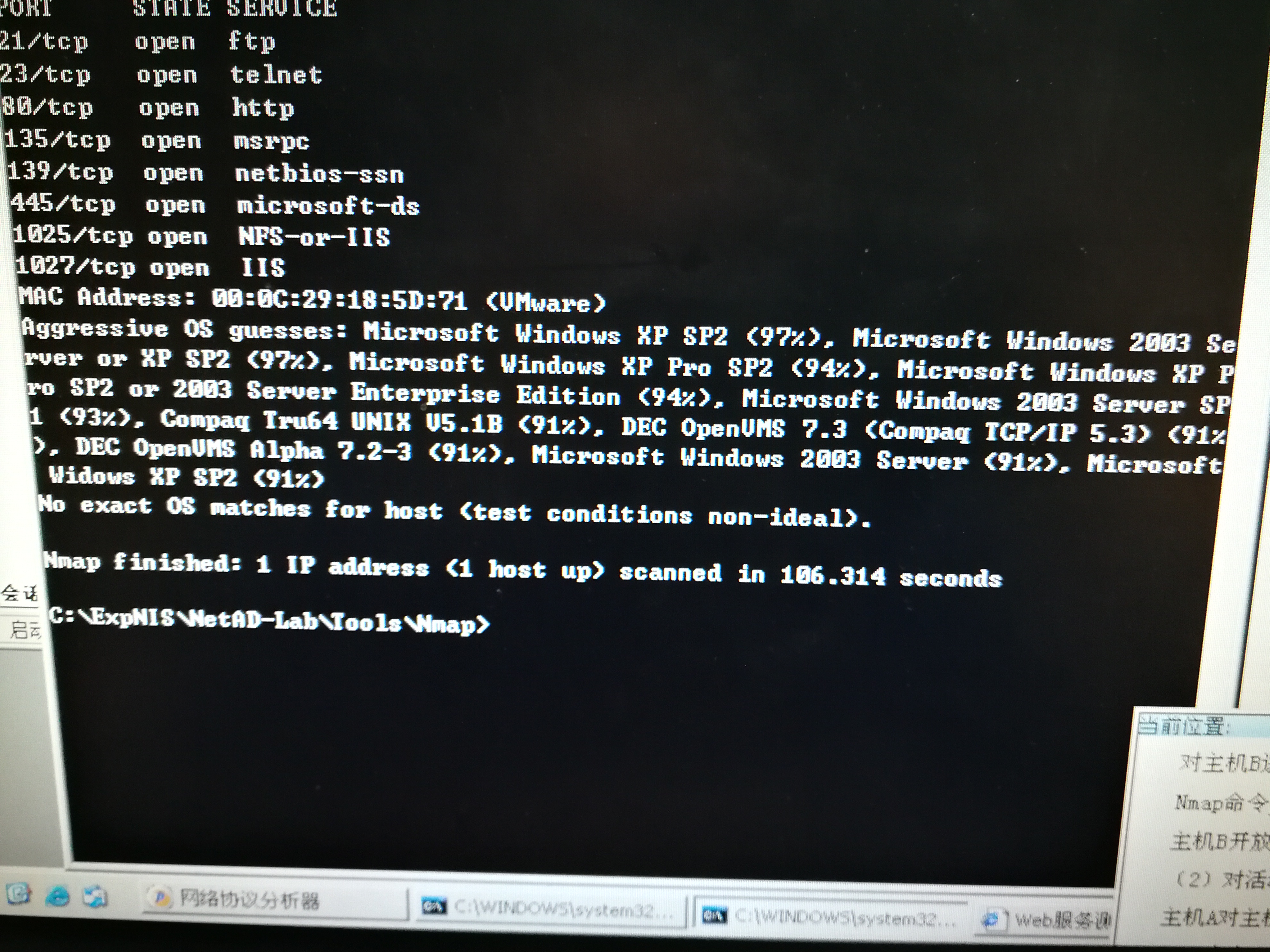

- 主机A使用Nmap工具对主机B进行TCP端口同步扫描(范围1-150):

- Nmap命令 nmap -sS -p 1-150 172.16.0.129 - 主机B开放的TCP端口 21 23 80 135 139

- 对主机B进行UDP端口扫描(范围是110-140):

- Nmap命令 nmap -sU -p 110-140 172.16.0.129 - 主机B开放的UDP端口 123 137 138

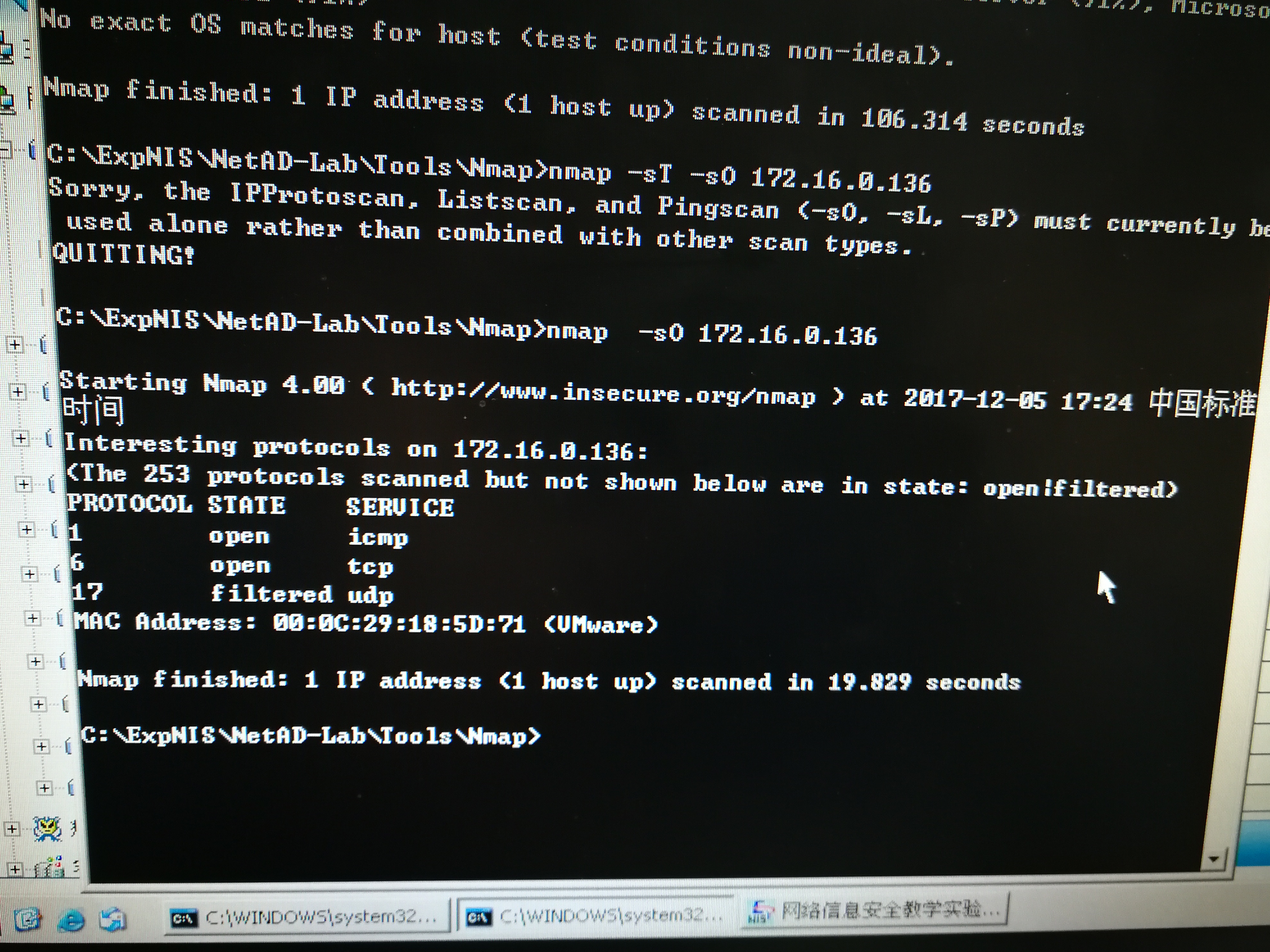

(2) 对活动主机操作系统进行探测

主机A对主机B进行TCP/IP指纹特征扫描:

Nmap命令 nmap -sT -O 172.16.0.129 查看扫描结果

(3) 对活动主机运行服务进行探测

- HTTP会话分析

由图19-1-1可判断目标主机web服务使用的软件类型是 Mictosoft-IIS/6.0 请探测目标主机FTP服务使用的软件类型是 220 Microsoft FTP Service

综合扫描与安全评估

一、 实验目的

该实验为验证性实验。

- 熟悉X-Scan工具的使用方法

熟悉FTPScan工具的使用方法

二、 实验内容

-

- 开放服务扫描

-

- 漏洞检测扫描

-

弱口令扫描

注:详细实验操作请参考实验室服务器上的参考资料。三、 实验步骤

首先使用“快照X”恢复Windows系统环境。

(一)开放服务扫描

(1) 设置扫描范围

本机进入实验平台,单击工具栏“X-Scan”按钮,启动X-Scan。依次选择菜单栏“设置”|“扫描参数”菜单项,打开扫描参数对话框。在“检测范围”参数中指定扫描IP的范围,在“指定IP范围”输入要检测同组主机域名或IP,也可以对多个IP进行检测,例如“202.0.0.68-202.0.0.160”,这样就对这个网段的主机进行检测。这里对单一的IP进行扫描,输入同组主机IP。

(2) 全局设置

- 本机在“全局设置”的“扫描模块”选项里,可以看到待扫描的各种选项,我们先只对开放服务进行扫描,选择“开放服务”选项。“并发扫描”选项中可设置线程和并发主机数量,这里选择默认设置。“其他设置”选项中,如果对单一主机进行扫描时,通常选择“无条件扫描”选项。选择此选项时X-Scan会对目标进行详细检测,这样结果会比较详细也会更加准确,但扫描时间会延长。

当对方禁止ICMP回显请求时,如果设置了“跳过没有响应的主机”选项,X-Scan会自动跳过该主机,自动检测下一台主机。

(3) 插件设置

在“端口相关设置”选项中可以自定义一些需要检测的端口。检测方式有“TCP”、“SYN”两种,TCP方式容易被对方发现,准确性要高一些;SYN则相反。

我们在这里选用TCP方式。(4) 开始扫描

扫描前请同组主机打开协议分析器,进入“设置”|“定义过滤器”|“选择协议过滤”,设置过滤协议为“HTTP”、“FTP”(如图20-1-1),单击“新建捕获窗口”按钮,点击“选择过滤器”按钮,确定过滤信息。在新建捕获窗口工具栏中点击“开始捕获数据包”按钮,开始捕获数据包。

设置过滤协议

本机设置好X-Scan的相关参数,单击“确定”按钮,然后单击“开始扫描”。X-Scan会对同组主机进行详细检测,扫描过程中如果出现错误会在“错误信息”中看到。

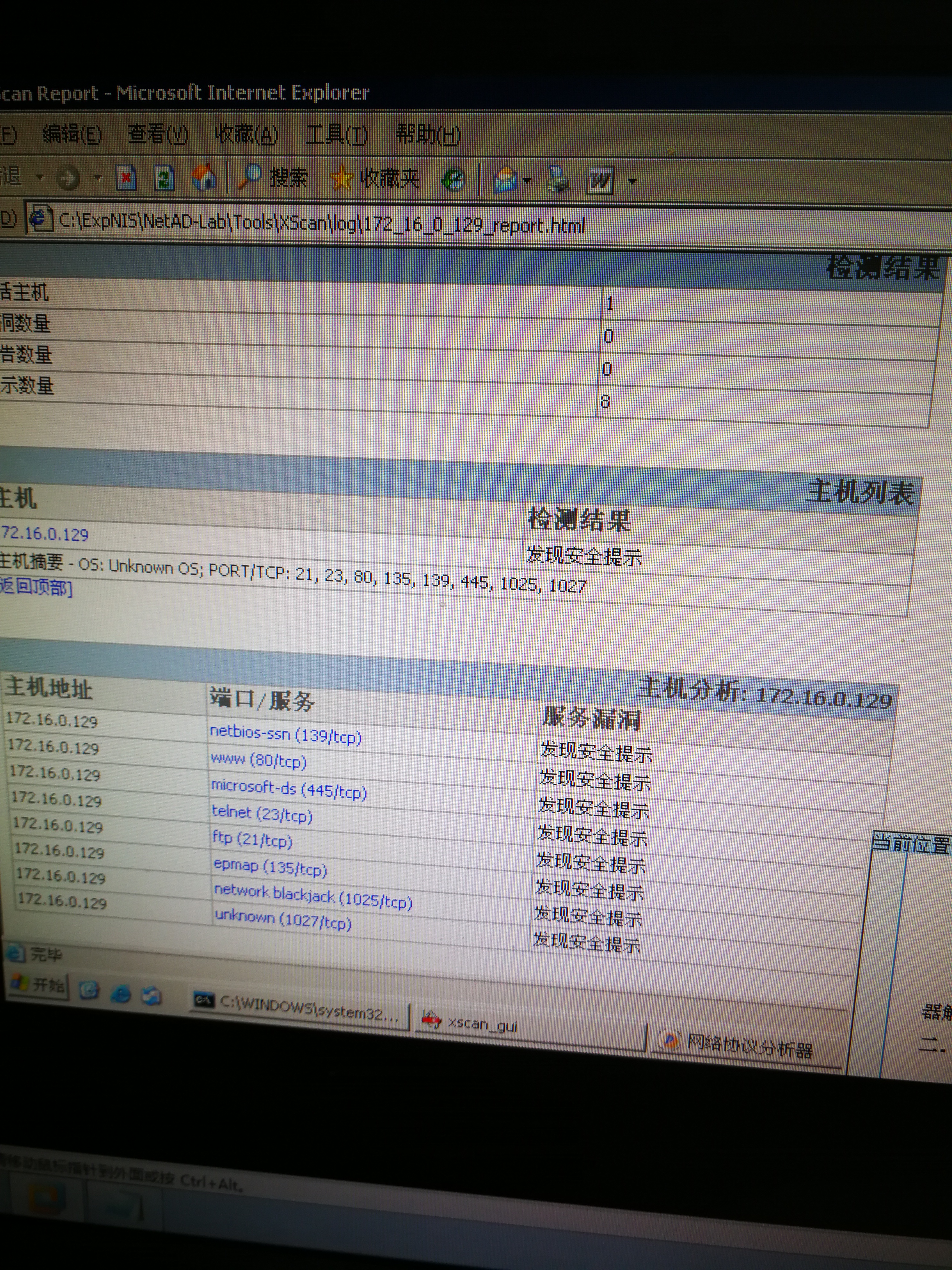

(5) 结束扫描

- 本机在进行扫描过程中如果检测到漏洞的话,可在“漏洞信息”中查看。扫描结束以后自动弹出检测报告,包括漏洞的信息,以便我们对同组主机进行详细的分析。

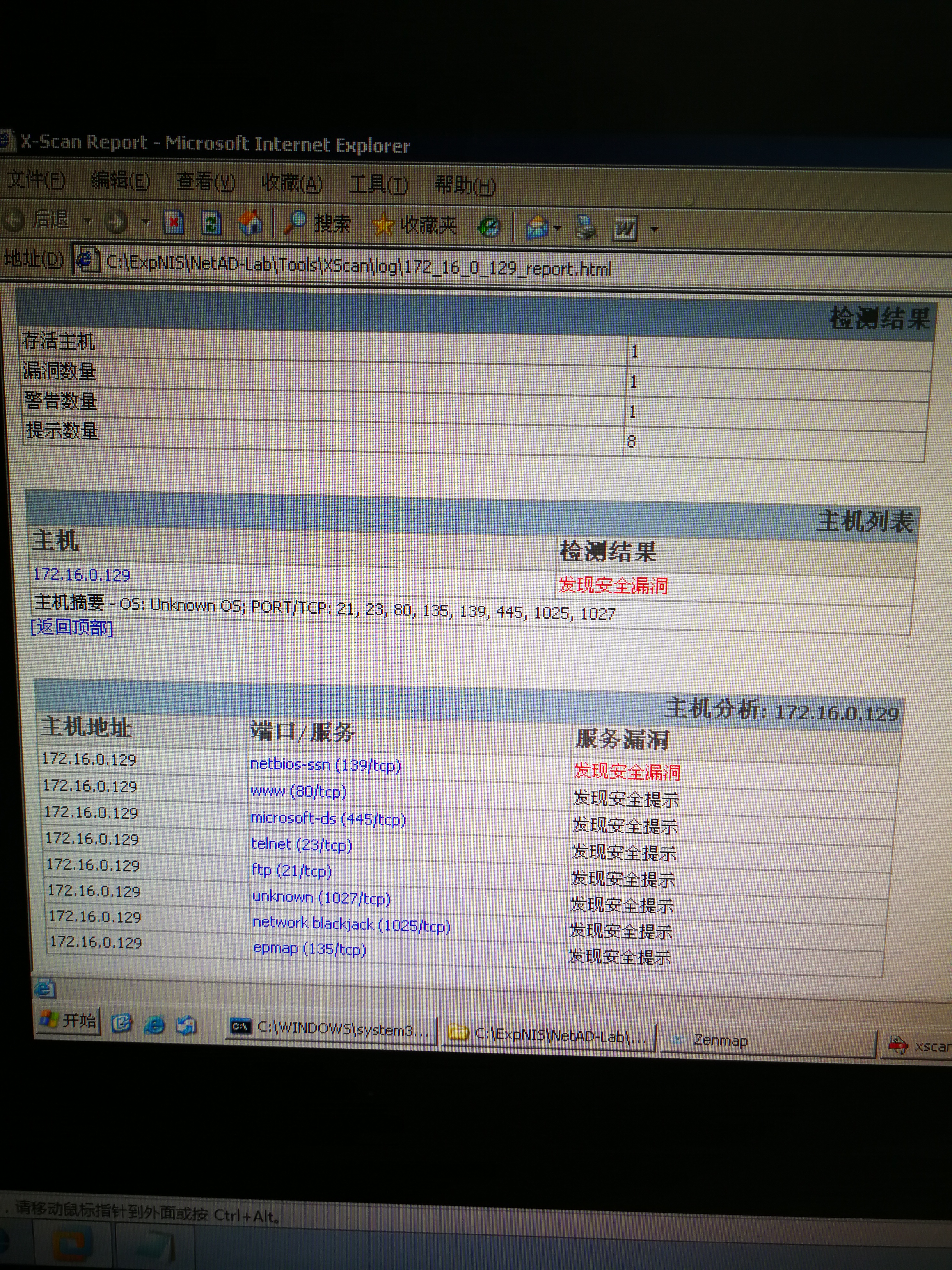

报告保存在X-Scan文件夹下的log目录中(C:\ExpNIS\NetAD-Lab\Tools\XScan\log)。报告中可以查看同组主机中开放的端口以及提供的服务。

(6) 分析扫描结果

- 本机分析扫描器生成的扫描结果,对存在的漏洞进行风险评估。

- 请同组主机停止协议分析器,观察协议分析器中本机与同组主机的会话情况。

「注」 由于开放服务扫描携带的信息具有随机性和不可见性,因此在协议分析器解析FTP命令时在会话交互图上会出现命令乱码现象,属于正常。”

(二)漏洞检测脚本扫描

(1) 本机对扫描器进行设置

在“全局设置”|“扫描模块”中只选择“漏洞检测脚本”,其它设置与任务一相同。

(2) 开始扫描

- 同组主机关闭协议分析器“捕获窗口”,设置协议分析器的捕获缓冲区大小为8M,具体操作方法如下:单击菜单栏“设置”,选择“捕获缓冲区大小”,选择“8M”。

- 定义过滤器 | 协议过滤,选择协议“FTP Control”和“FTP Data”。

- 新建“捕获窗口”,选择此前设置的过滤器,开始捕获。

本机对同组主机进行扫描。

(3) 结束扫描

- 本机对扫描器生成的扫描结果进行分析,并根据扫描结果判断X-Scan对同组主机进行了哪些类别的FTP扫描行为。

同组主机停止协议分析器并观察两机会话状况。

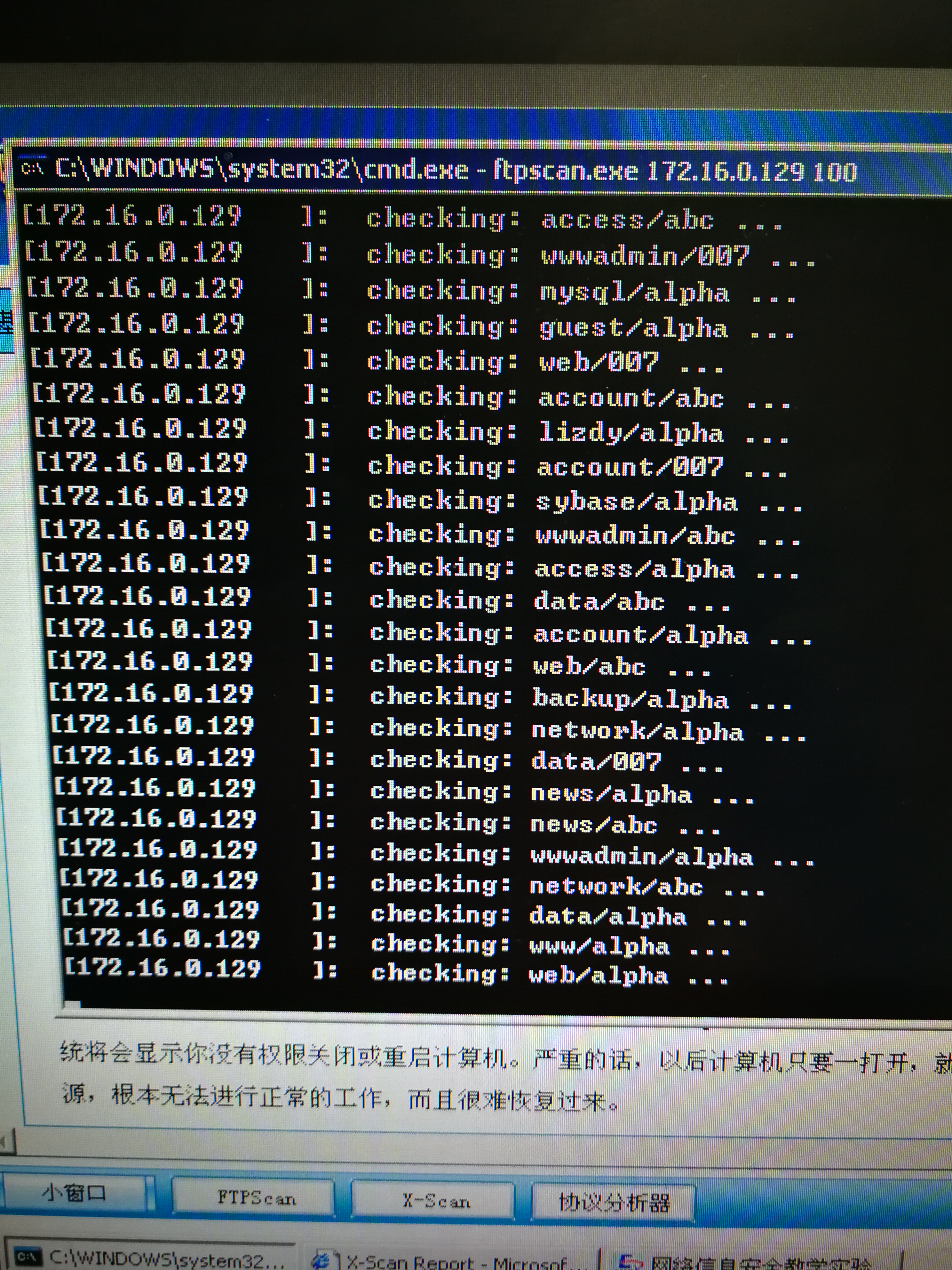

(三)弱口令扫描

本步骤由学生自行操作FTPScan对同组主机进行FTP弱口令扫描,对FTPScan的使用格式为: ftpscan.exe 同组主机IP地址 100(100为线程数,可自选参数)。

扫描结果保存在C:\ExpNIS\NetAD-Lab\Tools\FtpScan\ftpscan.txt中。

扫描结果

[172.16.0.129 ]: Found: ftp/ftp@ftp.net[172.16.0.129 ]: Found: anonymous/anonymous@anonymous.net[172.16.0.129 ]: Found: test/1234

练习三 模拟攻击方法

一、 实验目的

该实验为设计性实验。

- 会使用工具查找主机漏洞

- 学会对弱口令的利用

- 了解开启主机默认共享以及在命令提示下开启服务的方法

通过实验了解如何提高主机的安全性

二、 实验内容

-

- 扫描

-

- 开启远程桌面服务

-

- 添加磁盘映射

-

- 主机安全加固

注:详细实验操作请参考实验室服务器上的参考资料。

三、 实验步骤

(一)初步扫描

- (1) 主机A点击工具栏“Zenmap”按钮启动Zenmap工具,在“Target”中输入同组主机B的IP地址,在“Profile”中选择“Intense scan”,点击右侧的“Scan”按钮,开始扫描。

- (2)主机A分析扫描结果,从扫描结果中可以了解到主机B开放了

Initiating SYN Stealth Scan at 17:38Scanning 172.16.0.129 [1000 ports]Discovered open port 21/tcp on 172.16.0.129Discovered open port 445/tcp on 172.16.0.129Discovered open port 139/tcp on 172.16.0.129Discovered open port 1025/tcp on 172.16.0.129Discovered open port 80/tcp on 172.16.0.129Discovered open port 23/tcp on 172.16.0.129Discovered open port 135/tcp on 172.16.0.129Discovered open port 1027/tcp on 172.16.0.129

端口。

使用的是 windows xp 操作系统,确定具有攻击价值。

扫描的部分结果如下:(二)进一步扫描

- (1)主机A点击工具栏“X-Scan”按钮启动X-Scan,点击菜单栏中的“设置”按钮,在弹出菜单中点击“扫描参数”,在“检测范围”中填写主机B的IP,展开左侧树状接口中的“全局设置”在“扫描模块”选项中分别勾选“开放服务”、“NT-Server弱口令”、“NetBios信息”三个选项,其它选项为空,点击“确定”按钮,完成扫描参数设定

扫描模块设置

(2)主机A点击 开始进行扫描。扫描结束后,自动弹出检测报告。主机A分析扫描结果,主机B开放了23端口,可以进行telnet连接。在139端口中的NetBios信息里可以看到主机B的账户信息,并且发现了存在弱口令漏洞的test账户信息,

账户类型为 :管理员 密码为 1234

检测结果列表

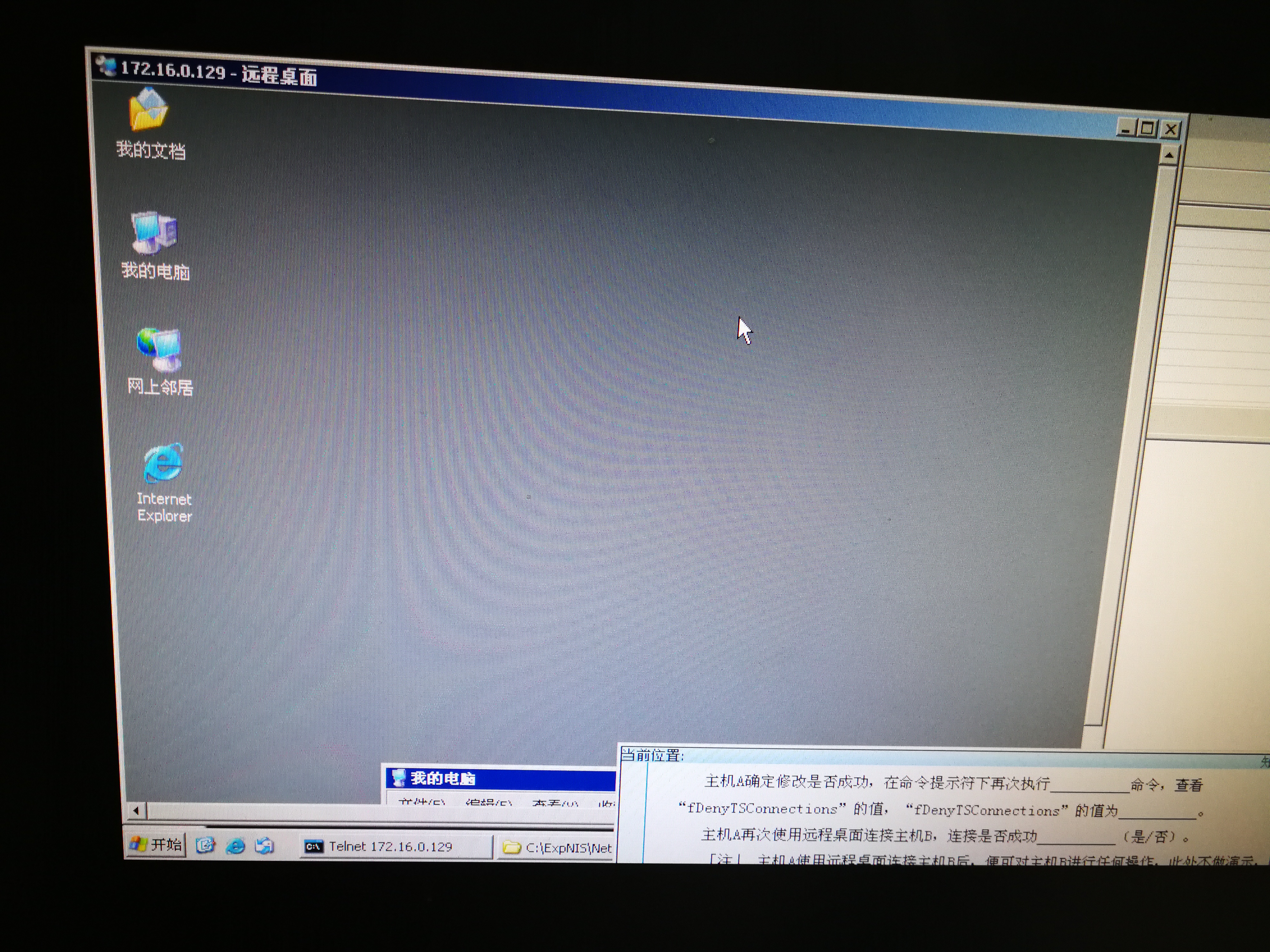

(三)开启远程桌面服务

主机A尝试使用“远程桌面”远程登录主机B:

主机A点击工具栏中“远程桌面”按钮,打开远程桌面连接,尝试登录主机B,在远程桌面中输入主机B的IP,点击“连接”按钮,由于主机B没有开启远程桌面的服务,结果出现了“客户端无法连接到远程计算机”的提示,远程登录失败。主机A使用telnet登录主机B:

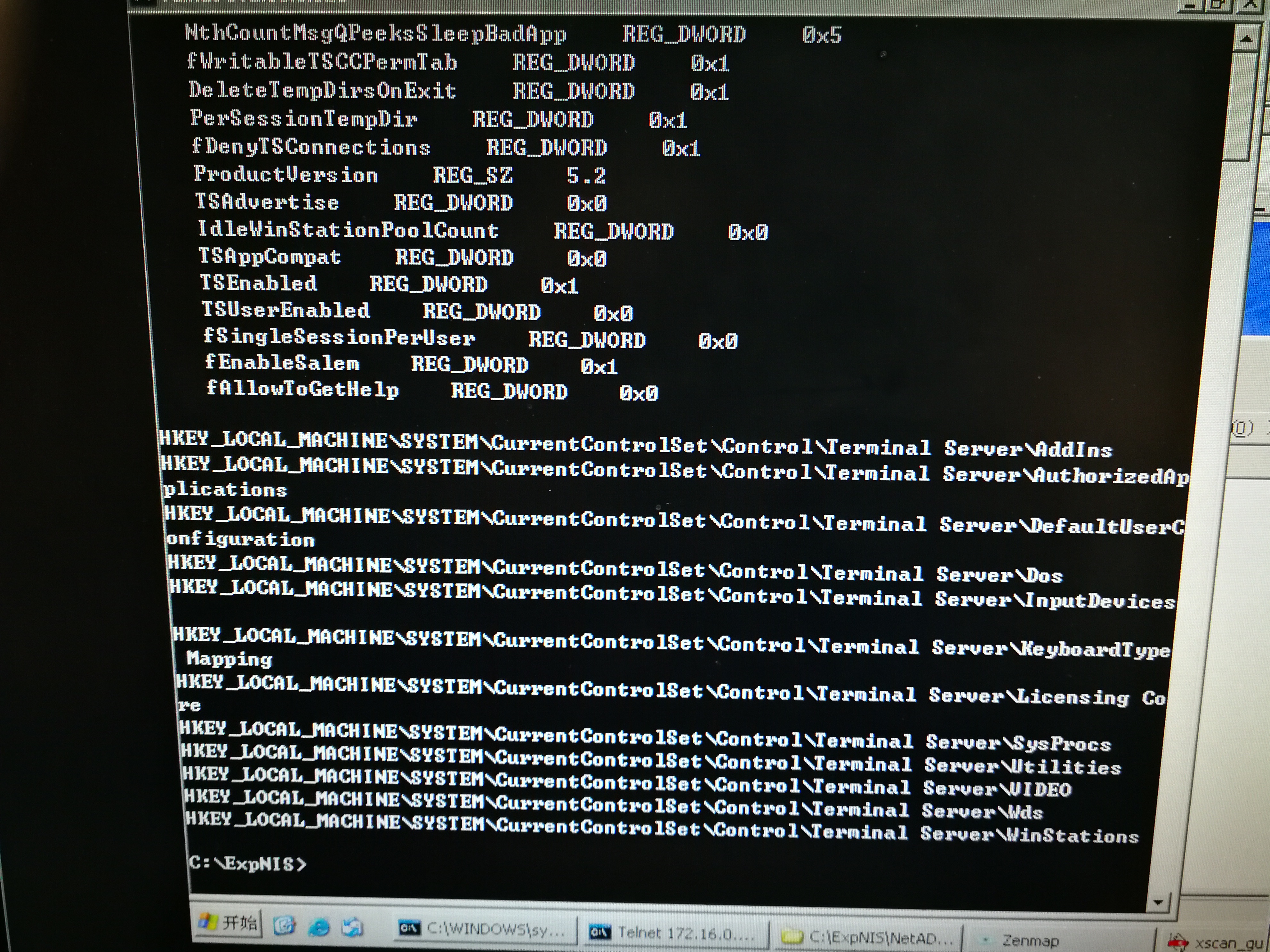

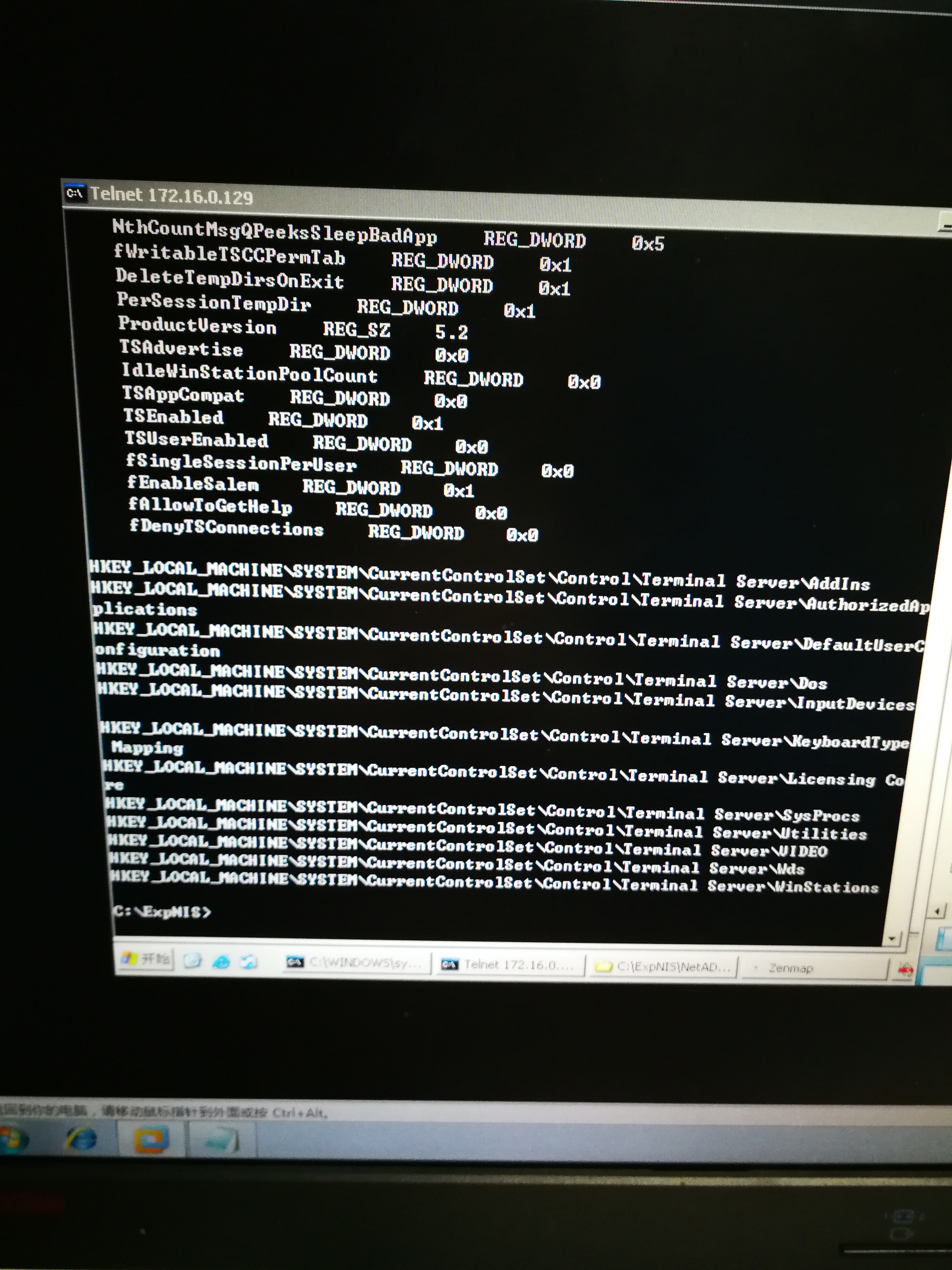

主机A依次点击“开始”|“运行”|“cmd”进入命令行,在命令行输入“telnet 主机B的IP”,在弹出提示中输入“n”。 在弹出的telnet欢迎界面中输入前面步骤中已经扫描出的用户名和密码,若登录成功则出现如下提示:登录成功- 通过修改注册表开启主机B远程桌面: 主机A登录成功后在命令提示符下执行“reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server"”查看执行结果,

fDenyTSConnections的值为 0x1 。

远程桌面未开启

- 主机A在命令提示符下执行“

reg delete "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections

”,删除该键值,

删除注册表值

- 主机A新建一个fDenyTSConnections值为0的注册表项,在命令提示符下执行“

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0

”确定,操作成功

新建注册表值

主机A确定修改是否成功,

在命令提示符下再次执行 reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server"”命令

- 查看“fDenyTSConnections”的值,“

fDenyTSConnections”的值为 0x0

主机A再次使用远程桌面连接主机B,连接是否成功 是 (是/否)。

「注」 主机A使用远程桌面连接主机B后,便可对主机B进行任何操作,此处不做演示,同学可以自行实验。

「注」 主机A使用远程桌面连接主机B后,便可对主机B进行任何操作,此处不做演示,同学可以自行实验。

漏洞 netbios-ssn (139/tcp) NT-Server弱口令NT-Server弱口令: "test/1234", 帐户类型: 管理员(Administrator)

(四)建立新用户

- 使用当前获得的账户登录主机B并对其进行操作难免会被察觉,所以主机A需要建立自己的账户,方便以后对主机B的控制。 (1)主机A再次使用“test”账户用“telnet”命令登录主机B,并在命令提示符下执行“net user myadmin 1234 /add”,“myadmin”为用户名,“1234”为密码。:

新建用户

(2)主机A将test用户添加到administrators组中,在命令提示符下执行“net localgroup administrators myadmin /add”。如图20-2-9所示:

添加用户到管理员组

(3)主机A使用“myadmin”账户远程桌面登录主机B,查看效果。

(五)添加磁盘映射

为了方便以后对主机B的磁盘文件进行操作,主机A需要将主机B的磁盘映射至本机上。

- (1)主机A使用“myadmin”账户telnet登录主机B,在命令提示符下输入“net share c$=c: /grant:myadmin,full”。将主机B中的C盘映射为c$,并赋予完全控制权限,如图20-2-10所示:

添加共享

- (2) 主机A退出telnent,并与主机B建立ipc连接,主机A在命令提示符下输入“net use \主机B的IP\ipc$ "1234" /user:"myadmin"”: 「注」删除ipc连接使用命令“net use \主机B的IP\ipc$ /del”命令。

建立ipc$空连接

(3) 主机A继续执行命令“net use z: \主机B的IP\c$”将主机B开放的默认共享C盘映射为自己的本地磁盘Z,这样,操作自己的Z盘就是操作主机B的C盘。

「注」断开映射使用“net use z: /del”命令。建立磁盘映射必须先建立ipc连接,要映射成的磁盘必须是主机A本地不存在的盘符,例如,本地磁盘已经存在D盘,就不能再将目标主机的某个磁盘映射成主机A的D盘了。将目标C盘映射至本地Z盘

(4)主机A打开“我的电脑”查看新增加的网络驱动器Z盘,并尝试对Z盘的文件进行增、删、改操作。

映射成功

(六)攻击的防范方法

- 通过该实验我们可以了解到,密码健壮性差和系统上开放的服务,是主机被入侵的主要途径。具体的防御与加固方法请参见练习四主机安全加固。